Sandbox

Sandbox

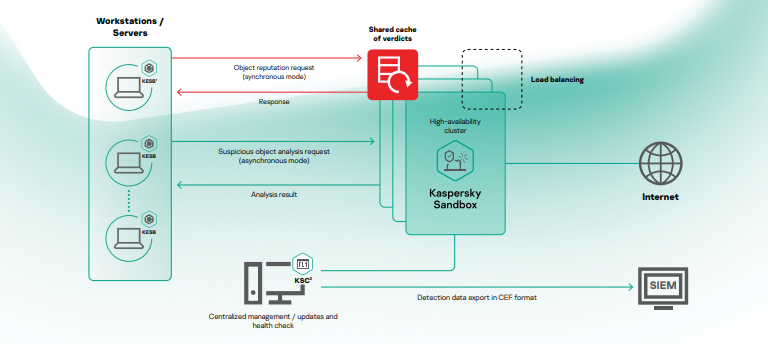

در مورد تکنولوژی سندباکس سیستمی برای تشخیص بدافزار است که یک شی مشکوک را در یک ماشین مجازی (VM) با سیستم عامل کاملاً مجهز اجرا میکند و با تجزیه و تحلیل رفتار شی، فعالیت مخرب آن را تشخیص میدهد. اگر شیء اعمال مخربی را در ماشین مجازی انجام دهد، جعبه شنی آن را به عنوان بدافزار تشخیص می دهد. ماشین های مجازی از زیرساخت واقعی کسب و کار جدا شده اند. Sandboxرفتار یک شی را در حین اجرا تجزیه و تحلیل می کنند، که آنها را در برابر بدافزارهایی که از تجزیه و تحلیل استاتیک فرار می کنند، موثر می کند. در عین حال، در مقایسه با دیگر طرحهای تجزیه و تحلیل رفتار، یک جعبه شنی امنتر است زیرا خطر اجرای یک شی مشکوک در زیرساخت واقعی کسبوکار را ندارد. جعبه شنی کسپرسکی در کسپرسکی، ما چند سال پیش سندباکس خود را توسعه دادیم. در زیرساخت ما، یکی از ابزارهای تجزیه و تحلیل بدافزار، تحقیق و ایجاد پایگاه داده های ضد ویروسی است. سندباکس نیز بخشی از پلتفرم ضد حمله کسپرسکی و پلتفرم اطلاعاتی تهدیدات کسپرسکی است. این کمک می کند تا فایل ها و URL ها را به عنوان مخرب یا خوش خیم رتبه بندی کنید و اطلاعاتی در مورد فعالیت آنها ارائه می دهد که برای ایجاد قوانین و الگوریتم های تشخیص مفید است. ویژگی های سندباکس سندباکس مبتنی بر مجازی سازی سخت افزاری است که آن را سریع و پایدار می کند. ماشین های مجازی برای موارد زیر در دسترس هستند: سیستم عامل ویندوز (همه نسخه های رایانه شخصی با شروع ویندوز XP، همه نسخه های سرور از Windows Server 2003 شروع می شوند)، سیستم عامل اندروید (x86، معماری پردازنده ARM). جعبه شنی بر تعامل فرآیند بررسی شده با سیستم عامل نظارت می کند (حدود 30 هزار API مختلف مشاهده می شود). در موارد مشکوک، جعبه شنی عمیق تر می شود. سندباکس شناسایی اکسپلویت را از مراحل اولیه بهره برداری فراهم می کند. رفتار اکسپلویت معمولی مانند استفاده از زنجیره ROP، اسپری پشته، چرخش پشته، تغییرات رمز امنیتی، تغییرات مشکوک حفاظت از حافظه و موارد دیگر را تشخیص میدهد. سندباکس قادر است حتی اکسپلویت های پیشرفته ای را که در حملات هدفمند استفاده می شوند، شناسایی کند. انواع اشیاء قابل اجرا Windows: هر فایلی، به عنوان مثال: *.exe، *.dll، اشیاء .NET، فایلهای MS Office، فایلهای PDF. اندروید: APK (DEX). URL ها: جعبه ایمنی به یک URL می رود و رویدادهای زیر را شناسایی می کند: دانلودها، جاوا اسکریپت، اجرای Adobe Flash و موارد دیگر. گردش کار تشخیص بدافزار جعبه شنی درخواستی برای اسکن یک شی (فایل یا URL) از یک مؤلفه راه حل امنیتی دیگر، با دستورالعمل هایی دریافت می کند: سیستم عامل و پیکربندی برای اجرای شی، پارامترهای اجرای شی، سایر برنامه های شخص ثالث نصب شده در ماشین مجازی، محدودیت زمانی آزمون و غیره شی آزمایش شده اجرا می شود. جعبه شنی مصنوعات را در طول بازه زمانی مشخص جمع آوری می کند. اگر شیء با سایر فرآیندها یا URLهایی با شهرت شناخته شده تعامل داشته باشد، جعبه شنی این را ضبط می کند. سندباکس مصنوعات را تجزیه و تحلیل می کند و حکم خود را به سیستم درخواست کننده ارائه می دهد: بدافزار یا بدخیم. جعبه شنی دادههای شی را به حکم اضافه میکند (ID، ویژگیها، گزارشها، جزئیات رفتار)، که ممکن است بدون نیاز به درخواست جدید به sandbox به تحلیل بیشتر کمک کند. اگر یک فعالیت مشکوک مشخص در طول اجرای نمونه پیدا شود، sandbox نیز شرح مفصلی از فعالیت را برمیگرداند. در حال حاضر، شرح حدود 200 فعالیت مشکوک مختلف در سندباکس ما گنجانده شده است. مصنوعات جمع آوری شده توسط جعبه شنی گزارشهای اجرای برنامه (تعداد فراخوانی تابع API با پارامترهای آن، رویدادهای اجرا) تخلیه حافظه ماژول های بارگذاری شده تخلیه می شود تغییرات در سیستم فایل، رجیستری ترافیک شبکه (فایل های PCAP) اسکرین شات (برای ممیزی آسانتر و تجزیه و تحلیل دستی، در صورت نیاز) مصنوعات فعالیت بهره برداری پیشگیری از فرار برای بدافزارهای امروزی معمول است که سعی در شناسایی و فرار از جعبه شنی داشته باشند. هنگامی که بداند در یک sandbox در حال اجرا است، ممکن است از انجام هر گونه فعالیت مخرب خودداری کند، خود را از دیسک ها پاک کند، خود را خاتمه دهد یا از تکنیک های فرار دیگری استفاده کند. یک طراحی سادهتر از مانیتورینگ جعبه ایمنی سختافزاری (مثلاً اتصال توابع API) ردپایی بر جای میگذارد که نشان میدهد یک فرآیند مشکوک در حال مشاهده است. بنابراین، ما تکنیکهای نظارتی دیگری را اجرا کردیم که غیر نفوذی هستند و هیچ ردی برای شی اسکن شده قابل مشاهده باقی نمیگذارند. سندباکس CPU و RAM را کنترل میکند، اما عملکرد فرآیند، حافظه، کتابخانههای سیستم روی دیسک و حافظه را تغییر نمیدهد و هیچ اثری از نظارت باقی نمیگذارد.