شرکت ترلیکس (Trellix) در گزارشی به بررسی کارزار اخیر گروه Storm-0324 پرداخته است.

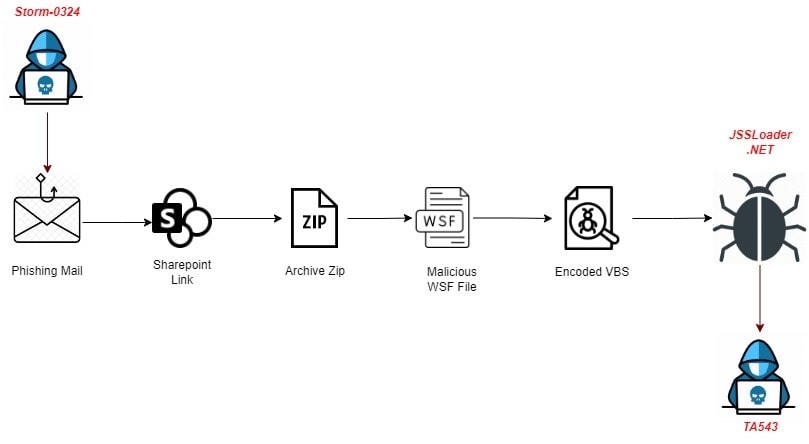

در جریان این کارزار، مهاجمان Storm-0324، اقدام به ارسال پیامهای فیشینگ در نرمافزار Microsoft Teams و در نهایت آلودهسازی دستگاه قربانی به یک دربپشتی (Backdoor) پیچیده میکنند.

Storm-0324، گروهی با گرایشهای مالی است. مهاجمان این گروه، عمدتاً، با نفوذ اولیه (Initial Access) به شبکه قربانیان، دسترسی به آن شبکهها را در اختیار گروههایی همچون Sangria Tempest و TA543 قرار میدهند. این گروههای باجافزاری نیز، پس از ورود به شبکه و گسترش دامنه نفوذ، اقدام به سرقت اطلاعات و در ادامه رمزگذاری فایلها میکنند.

همچنین، Storm-0324، توزیع بدافزارهای زیر را در کارنامه دارد:

- Gozi InfoStealer

- Nymaim Downloader

- Locker

- Trickbot

- Gootkit

- Dridex

- Sage / Gandcrab Ransomware

- IcedID

مهاجمان Storm-0324، در کارزار اخیر خود، تلاش میکنند تا از طریق پیامهای فیشینگ، کاربر را متقاعد به باز کردن یک فایل ZIP و در ادامه اجرای فایل WSF درون آن کنند.

در صورت اجرای فایل WSF، دستگاه قربانی، آلوده به بدافزاری از نوع دربپشتی میشود که ترلیکس از آن با عنوان JSSLoader یاد کرده است.

JSSLoader که به نظر میرسد توسط گروه FIN7/Sagrid توسعه داده شده مجهز به قابلیتهای زیر است:

- ضدتحلیل

- سرقت اطلاعات

- اجرای کد دلخواه مهاجم بهصورت از راه دور

- ماندگار شدن بر روی سیستم آلوده

جزییات کامل، در خصوص دربپشتی JSSLoader و نشانههای آلودگی (IoC) کارزار اخیر Storm-0324 در لینک زیر قابل دریافت و مطالعه است:

https://www.trellix.com/en-us/about/newsroom/stories/research/storm-0324-an-access-for-the-raas-threat-actor.html