این هفته، سیسکو هشدار داد که هکرها از دو آسیبپذیری روز صفر CVE-2023-20198 و CVE-2023-20273 برای هک کردن بیش از ۵٠٠٠٠ دستگاه Cisco IOS XE برای ایجاد حسابهای کاربری ویژه با دسترسی بالا و نصب یک ایمپلنت مخرب LUA backdoor استفاده کردند.

این ایمپلنت LUA به عوامل تهدید اجازه میدهد تا دستورات را از راه دور در سطح امتیاز ١۵ که بالاترین سطح امتیاز در دستگاه است، اجرا کنند.

بااینحال، این ایمپلنت شامل ماندگاری نمیشود، به این معنی که راهاندازی مجدد، backdoor را حذف میکند. بااینحال، هر کاربر محلی که در طول حمله ایجاد شده، باقی خواهد ماند.

از زمان انتشار این خبر، شرکتهای امنیت سایبری و محققان دریافتهاند که تقریبا ٦٠٠٠٠ دستگاه از ٨٠٠٠٠ دستگاه Cisco ISO XE که در دسترس عموم قرارگرفتهاند، با این ایمپلنت تحت نفوذ قرار دارند.

افت مرموز در ایمپلنتهای سیسکو شناسایی شده

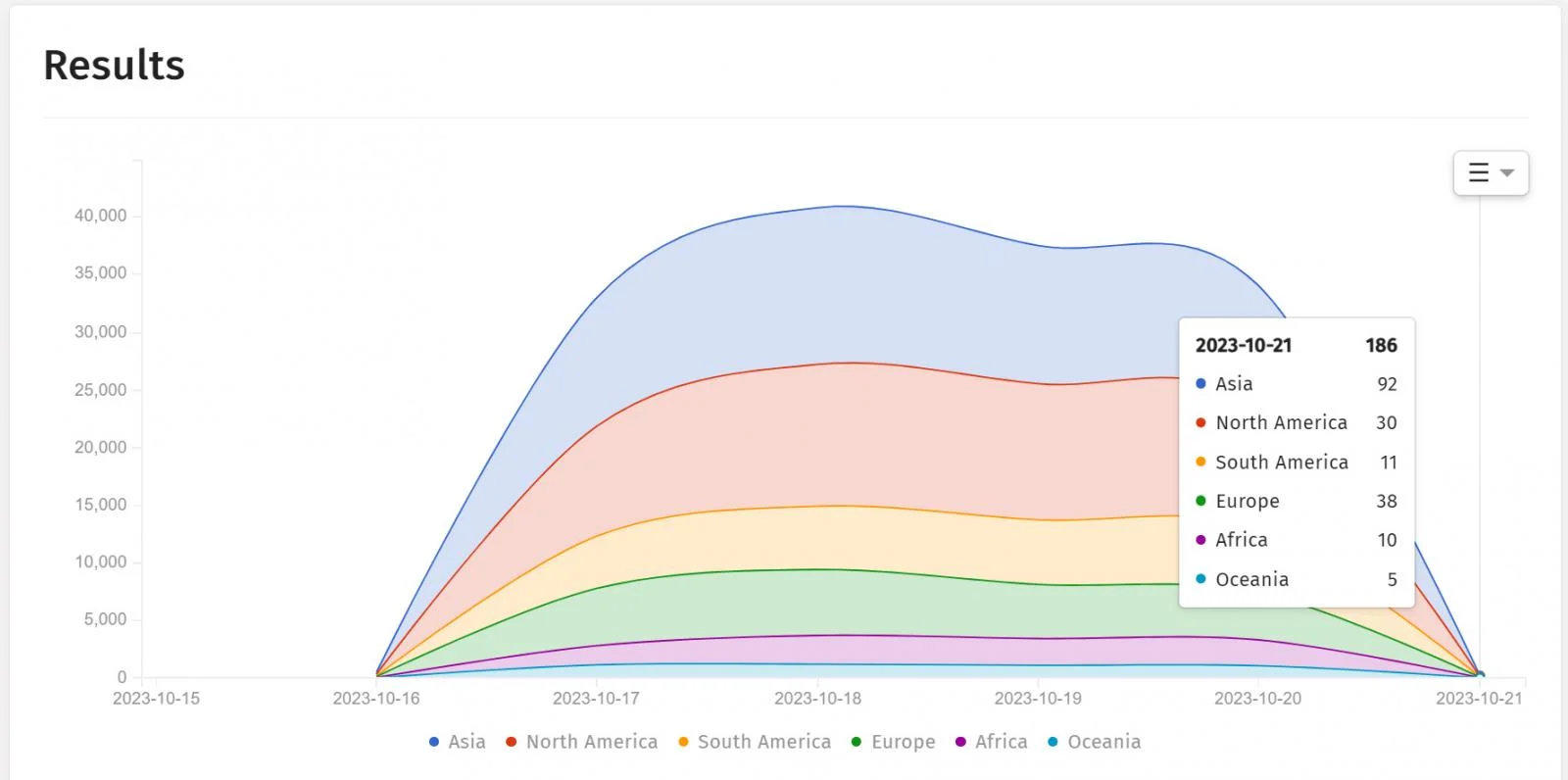

روز شنبه، چندین سازمان امنیت سایبری گزارش دادند که تعداد دستگاههای Cisco IOS XE با ایمپلنت مخرب به طور مرموزی از حدود ٦٠٠٠٠ دستگاه، بسته به اسکنهای مختلف، به تنها ١٠٠ تا ١٢٠٠ دستگاه کاهش یافته است.

پاتریس آفرت، بنیانگذار و مدیر ارشد فناوری Onyphe به خبرگزاریها گفت که او معتقد است عوامل تهدید در پشت حملات، بروزرسانی را برای پنهان کردن حضور خود بهکار میگیرند، بنابراین باعث میشوند که ایمپلنتها دیگر در اسکنها دیده نشوند.

وی افزود: "برای دومین روز متوالی، شاهد کاهش شدید تعداد ایمپلنتها در مدت زمان کوتاهی هستیم (عکس پیوست شده را ببینید). اساسا، به نظر میرسد که آنها ریبوت شده یا به روز شدهاند. ما معتقدیم این اقدام عامل اصلی تهدید است که سعی میکند مشکلی را برطرف کند که از ابتدا نباید وجود میداشت. این واقعیت که تشخیص ایمپلنت از راه دور بسیار آسان است، یک اشتباه از طرف آنها بود".

وی گفت: "آنها احتمالا در حال بهروزرسانی هستند تا حضور خود را پنهان کنند".

پیوتر کیژوسکی، مدیر عامل بنیاد Shadowserver نیز گفت که آنها از تاریخ 21 اکتبر شاهد کاهش شدید ایمپلنتها بودهاند و اسکنهای آنها تنها ١٠٧ دستگاه دارای ایمپلنت مخرب را مشاهده کرده است.

کیژوسکی از طریق ایمیل به خبرگزاریها گفت: "به نظر میرسد ایمپلنت یا برداشته شده یا به نوعی بهروز شده است. "

تئوری دیگر این است که یک هکر کلاه خاکستری راهاندازی مجدد دستگاههای آسیبدیده Cisco IOS XE را خودکار میکند تا ایمپلنت را پاک کند. کمپین مشابهی نیز در سال ٢٠١٨ مشاهده شد که در آن، یک هکر ادعا کرد که ١٠٠٠٠٠ روتر MikroTik را پچ کرده است تا نتوان از آنها برای cryptojacking و کمپینهای DDoS سواستفاده کرد.

بااینحال، Orange Cyberdefense CERT متعلق گروه Orange به خبرگزاریها گفت که آنها معتقد نیستند که یک هکر کلاه خاکستری پشت کاهش ایمپلنتها باشد، بلکه این میتواند یک مرحله بهرهبرداری جدید باشد.

مجموعه Orange Cyberdefense CERT در توییتی نوشت: "لطفا توجه داشته باشید که یک مرحله پاکسازی بالقوه ردیابی برای پنهان کردن ایمپلنت (پس از بهرهبرداری از CVE-2023-20198) در حال انجام است".

آنها افزودند: "حتی اگر WebUI خود را غیرفعال کردهاید، توصیه میکنیم بررسی کنید تا مطمئن شوید هیچ کاربر مخربی اضافه نشده است و پیکربندی آن تغییر نکرده باشد".

احتمال دیگری که توسط محقق امنیتی دانیل کارت به اشتراک گذاشته شده، این است که بسیاری از دستگاههایی که با ایمپلنتهای مخرب آسیب دیدهاند، صرفا طعمهای برای پنهان کردن اهداف واقعی در حملات بودند.

متاسفانه، در حال حاضر تنها مورد قابل ارائه، تئوری است. تا زمانی که سیسکو یا سایر محققان نتوانند دستگاه سیسکو IOS XE را که قبلا نقض شده است، بررسی کنند تا ببینند آیا آنها به سادگی راه اندازی مجدد شدهاند یا تغییرات جدیدی در آنها ایجاد شده است، هیچ راهی برای دانستن اینکه دقیقا چه اتفاقی افتاده است وجود ندارد.

از دیگر سو نیز، بلیپینگکامپیوتر با سیسکو در مورد کاهش تعداد ایمپلنتها تماس گرفت، اما تا بدین لحظه پاسخی از سیسکو دریافت نکرده است.