گروه هک لازاروس کره شمالی بارها با استفاده از نقص در نرمافزار آسیبپذیر، یک تامینکننده نرمافزار را با وجود پچهای متعدد و هشدارهایی که توسط توسعهدهنده در دسترس قرارگرفته بود، به خطر انداخته است.

این واقعیت که لازاروس (Lazarus) چندین بار به یک قربانی مشابه نفوذ کرده است، نشان میدهد که هدف هکرها سرقت کد منبع یا حمله به زنجیره تامین است.

کسپرسکی میگوید: "این نقض مکرر، یک عامل تهدید مستمر و مصمم را با هدف احتمالی سرقت کد منبع ارزشمند یا دستکاری در زنجیره تامین نرمافزار نشان میدهد و آنها درحالیکه سایر سازندگان نرمافزار را هدف قرار میدادند، همچنان به سواستفاده از آسیبپذیریهای نرمافزار آن شرکت ادامه میدهند".

این حمله توسط کسپرسکی در جولای ٢٠٢٣ کشف شد. آنها گروه لازاروس را در حال استفاده از زنجیره آلودگی متنوع و مجموعه ابزار پس از نفوذ، مشاهده کردند.

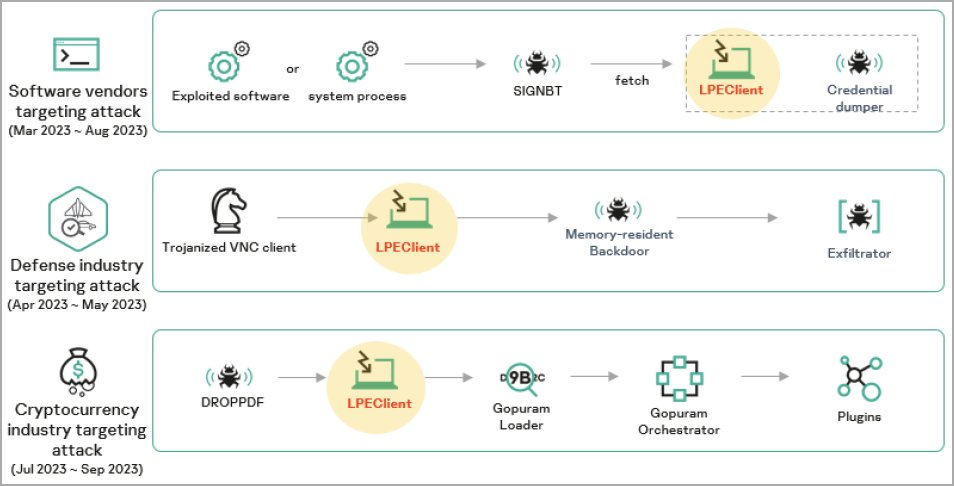

کسپرسکی این حمله را در محدوده وسیعتری از کمپین قرار میدهد که در آن لازاروس تامینکنندگان مختلف نرمافزار را بین مارس ٢٠٢٣ و آگوست ٢٠٢٣ هدف قرار داد.

بدافزار SIGNBT و LPEClient

این گزارش اشاره میکند که لازاروس نرمافزار امنیتی قانونی مورد استفاده برای رمزگذاری ارتباطات وب را هدف قرار داده است. بااینحال، روش دقیق بهرهبرداری که هکرها دنبال کردهاند، ناشناخته باقی مانده است.

این سواستفاده منجر به استقرار بدافزار SIGNBT به همراه shellcode مورد استفاده برای تزریق payload به حافظه برای اجرای مخفیانه آن شد.

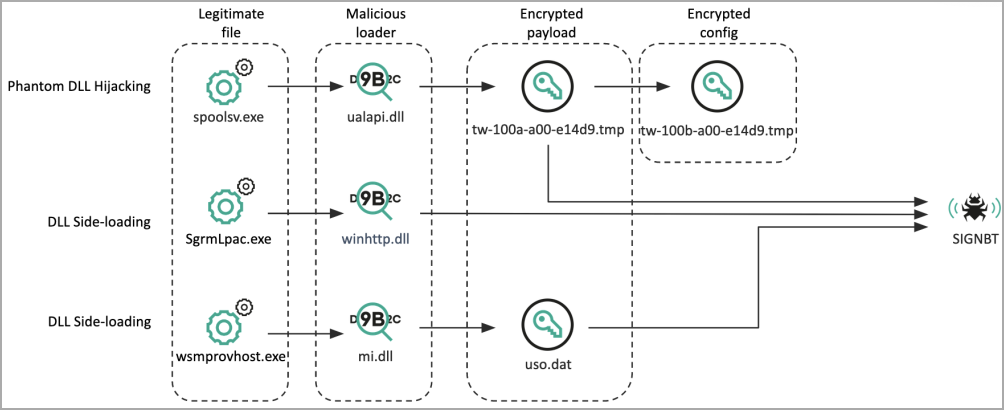

پایداری بدافزار، با افزودن یک DLL مخرب ('ualapi.dll') به Startup برای اجرا توسط 'spoolsv.exe' یا انجام اصلاحات رجیستری ویندوز ایجاد میشود.

فایل DLL مخرب، قبل از رمزگشایی و بارگیری محموله SIGNBT از مسیر سیستم فایل محلی، بررسیهای تایید هویت قربانی را انجام میدهد تا اطمینان حاصل شود که آلودگی به اهداف مورد نظر ادامه مییابد.

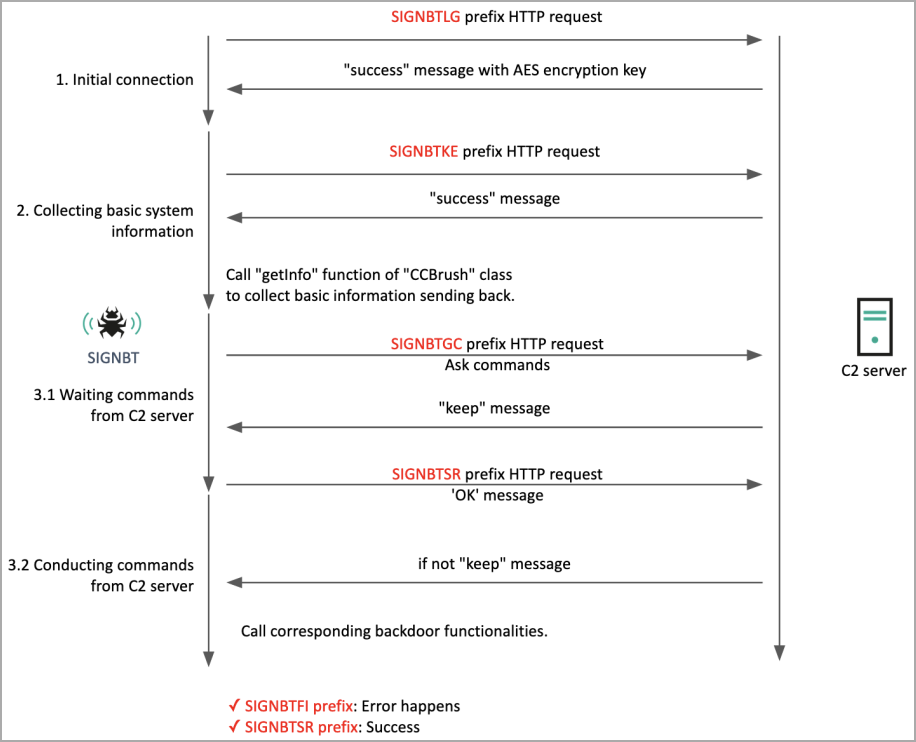

بدافزار SIGNBT نام خود را از استرینگهای مجزایی که برای ارتباطات Command-and-Control (C2)، ارسال اطلاعات در مورد سیستم در معرض خطر و دریافت دستورات برای اجرا استفاده میکند، گرفته است.

دستورات پشتیبانی شده توسط SIGNBT عبارتند از:

• دستور CCBrush: عملکردهایی مانند دریافت اطلاعات در مورد سیستم، آزمایش اتصال، و پیکربندی تنظیمات را کنترل میکند.

• دستور CCList: فرآیندها، ازجمله بهدست آوردن لیستی از فرآیندهای در حال اجرا، غیرفعال کرون فرآیندها، فایلهای در حال اجرا و دستکاریهای DLL را مدیریت میکند.

• دستور CCComboBox: با سیستم فایل، مانند بهدست آوردن لیست درایوها، تغییر ویژگیهای فایل، و ایجاد پوشههای جدید کار میکند.

• دستور CCButton: فایلها را دانلود و آپلود میکند، در حافظه بارگیری میکند و از صفحه عکس میگیرد.

• دستور CCBitmap: دستورات و ابزارهای کاربردی رایج ویندوز را پیادهسازی میکند.

بدافزار SIGNBT همچنین میتواند payloadهای اضافی را از C2 دریافت کند و آنها را روی هاست مستقر کند و به Lazarus برای تطبیقپذیری عملیاتی کمک میکند.

طبق مشاهدات کسپرسکی، Lazarus از ویژگی SIGNBT برای بارگیری ابزارهای دامپینگ اعتبارنامه و بدافزار LPEClient در سیستمهای در معرض خطر استفاده میکند.

بدافزار LPEClient، یک لودر سرقت اطلاعات و بدافزار است که طبق گفته کسپرسکی، در آخرین نسخههای خود، تکامل قابلتوجهی را در مقایسه با نمونههای مستند قبلی نشان میدهد.

مجموعه کسپرسکی میگوید: "گروه لازاروس اکنون از تکنیکهای پیشرفتهای برای بهبود فرایند مخفیکاری و جلوگیری از شناسایی خود استفاده میکند، مانند غیرفعال کردن حالت کاربر Syscall Hooking و بازیابی بخشهای حافظه لایبرری سیستم".

کسپرسکی میگوید لازاروس LPEClient را در کمپینهای دیگری که در سال ٢٠٢٣ اجرا کرد استفاده مینمود؛ البته از این بدافزار در مراحل آلودگی قبلی برای تزریق payloadهای دیگر استفاده مینموده است.

بهطورکلی، گروه لازاروس یکی از فعالترین و خطرناکترین عاملان تهدید است که دامنه هدفگیری گستردهای را در سراسر مناطق و صنایع مختلف، از خود نشان میدهد.

اقدامات اخیر آنها نشان از تاکتیکهای پیچیده و اهداف پایدار آنها دارد و بر نیاز سازمانها به پچ فعال نرمافزار و جلوگیری از بهرهبرداری آسان از آسیبپذیریها برای نفوذ اولیه، تاکید میکند.