بدافزار QwixxRAT یک تروجان جدید دسترسی از راه دور ویندوز (RAT) است که برای فروش از طریق پلتفرمهای تلگرام و دیسکورد ارائه میشود.

تیم تحقیقاتی Uptycs Threat، بدافزار QwixxRAT (معروف به Telegram RAT) را در اوایل آگوست ٢٠٢٣ درحالیکه از طریق پلتفرمهای تلگرام و دیسکورد تبلیغ میشد، کشف کردند.

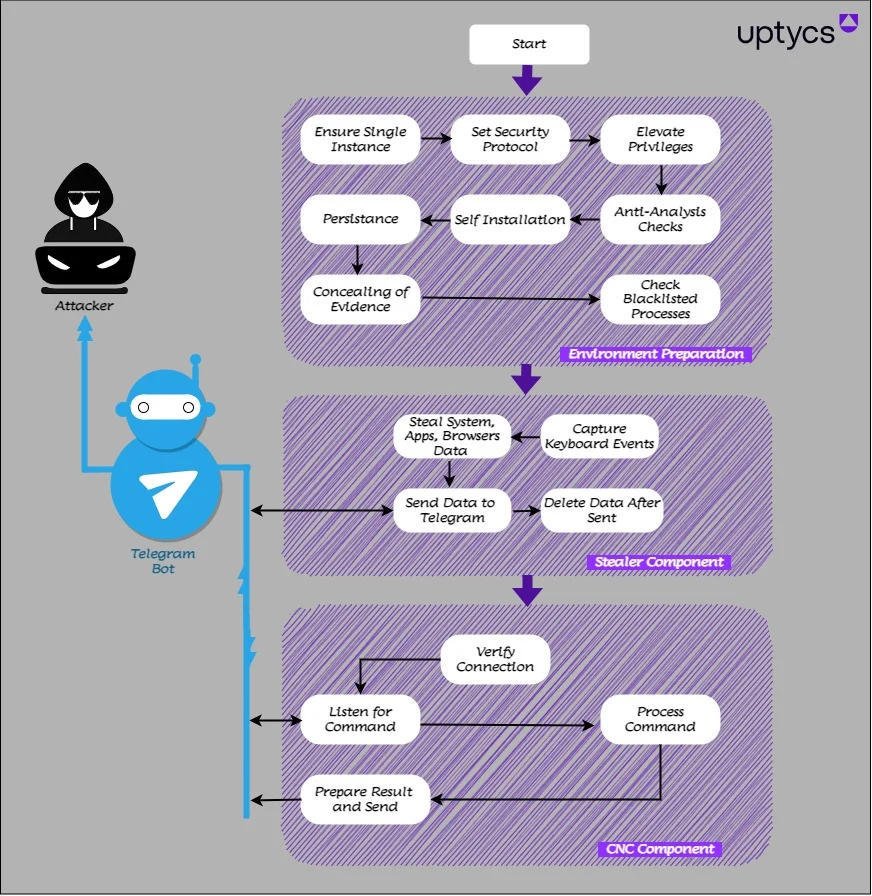

این RAT قادر است دادههای حساس را جمعآوری کرده و با ارسال اطلاعات به بات تلگرام مهاجم، آنها را استخراج کند.

عوامل تهدید از راه دور RAT را کنترل میکنند و عملیات آن را از طریق یک بات تلگرام مدیریت میکنند.

در گزارش جدیدی که توسط شرکت امنیتی Uptycs منتشر شده، آمده است: "بعد از نصب بر روی دستگاههای پلتفرم ویندوز قربانی، RAT بهطور مخفیانه دادههای حساس را جمعآوری میکند، که سپس به بات تلگرام مهاجم ارسال میشوند و دسترسی غیرمجاز به اطلاعات حساس قربانی را برای مهاجم فراهم میکند".

برای جلوگیری از شناسایی توسط نرمافزار آنتی ویروس، RAT از عملکرد command-and-control از طریق بات تلگرام استفاده میکند. این امر، به مهاجم اجازه میدهد تا RAT را از راه دور کنترل کند و عملیات آن را مدیریت نماید.

به گفته کارشناسان، QwixxRAT با دقت طراحی شده است تا طیف وسیعی از اطلاعات، ازجمله دادههای تاریخچه مرورگر، جزئیات کارت اعتباری، اسکرینشاتها و کلمات ورودی را به سرقت ببرد.

این شرکت امنیت سایبری که در اوایل ماه جاری این بدافزار را کشف کرد، گفت که این بدافزار برای جمعآوری تاریخچه مرورگرهای وب، بوکمارکها، کوکیها، اطلاعات کارت اعتباری، کلیدهای ورودی، اسکرینشات، اعتبارنامههای FTP، دادههای پیامرسان و دادهها از پلتفرم Steam بسیار با دقت طراحی شده است.

بدافزار RAT با قیمت ١۵٠ روبل برای اشتراک هفتگی و ۵٠٠ روبل برای اشتراک مادامالعمر در دسترس است، بااینحال، محققان همچنین متوجه در دسترس بودن نسخه رایگان و محدودی از آن شدند.

بدافزار QwixxRAT RAT به زبان سی شارپ کامپایل شده باینری نوشته شده است و بهعنوان یک فایل اجرایی 32 بیتی طراحی شده برای عملیات CPU عمل میکند. این بدافزار از ١٩ عملکرد پشتیبانی میکند که هرکدام عمل منحصربهفردی را انجام میدهند.

این بدافزار چندین ویژگی ضد تجزیهوتحلیل و تکنیکهای فرار را پیادهسازی میکند. کارشناسان متوجه شدند که RAT مذکور از یک اسلیپ فانکشن برای تعریف کردن پارامتر تاخیر استفاده میکند و تعیین میکند که آیا تحت یک دیباگر اجرا میشود یا خیر. کد مخرب همچنین بررسیهایی را انجام میدهد تا مشخص کند که در یک سندباکس یا محیط مجازی اجرا میشود یا خیر.

بدافزار با ایجاد یک کار برنامهریزی شده برای فایل مخفی موجود در "C:\Users\Chrome\rat.exe" پایداری خود را حفظ میکند.

بدافزار QwixxRAT همچنین از مکانیزم خود تخریبی که در قالب برنامه C# طراحی شده است، پشتیبانی میکند.

این بدافزار شامل یک کد کلیپر برای ضبط دادههای کپی شده در کلیپ بورد است، تکنیکی که برای استخراج اطلاعات کیف پول ارزهای دیجیتال شامل Monero، Ethereum و Bitcoin استفاده میشود.